Google Cloud Platform에서 OpenVPN 서버 설정

(7)Running OpenVPN

(8)Setting up a Client Configuration Structure

(9)Generate Client Configs

모든 명령어는 복사 붙여 넣기를 하시고, 만약 수정을 하실 시

대문자, 소문자, 띄워쓰기 구별을 잘 하셔야 합니다.

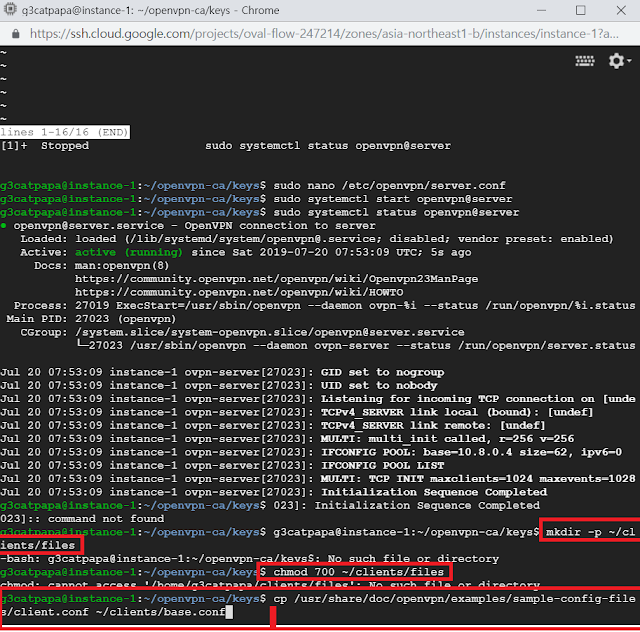

(7)Running OpenVPN

(7)-1

sudo systemctl start openvpn@server

서버 시작

sudo systemctl status openvpn@server

서버 구동 상황

Active: active (running)이라는 메세지가 떠야합니다.

"q" 를 눌러 줍니다.

sudo systemctl enable openvpn@server

차례로 입력 하시면 됩니다.

(마지막 명령어는 스샷에 빠졌네요 ㅜ)

(예시용 스크린샷과 다를 수 있습니다.)

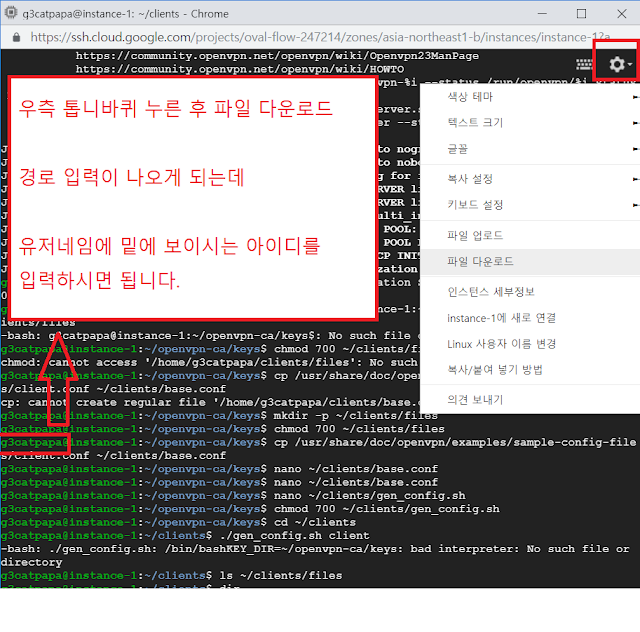

(8)Setting up a Client Configuration Structure

(8)-1

mkdir -p ~/clients/files

(예시용 스크린샷과 다를 수 있습니다.)

chmod 700 ~/clients/files

cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf ~/clients/base.conf

(한 문장 입니다.)

위 명령어 입령후

아래 명령어를 입력하시면

다시 편집창이 뜹니다....

(스크린샷 미 첨부)

nano ~/clients/base.conf

입력!! 편집창 가즈아~~~!!!

(8)-2

nano ~/clients/base.conf

(중복)

를 입력하셨으면 아래와 같이 나올 겁니다.

아래 스크린샷 보시고 수정하시면됩니다.

;proto tcp >>> proto tcp

proto udp >>> ;proto udp

닫혀있던 tcp 를 열고

열려있던 udp 를 닫는 작업입니다.

remote my-server-1 1194

my-server-1= 부분에 인스턴스 외부ip

1194 = 부분에 443

을 입력하시면 됩니다.

(본인 외부 ip 는 )

왼쪽 상단 Google Cloud Platform 클릭후 Compute Engine 에서

VM 인스턴스를 누르시면

확인 가능 합니다

-아이피 두번 확인하세요!! -

(8)-2-1

;user nobody

;group nogroup

에서 ; 새미 콜론 을 제거 합니다

user nobody

group nogroup

ca ca.crt

cert client.crt

key client.key

이부분에 ca, cert, key 앞에 # 을 붙여줍니다

# ca ca.crt

# cert client.crt

# key client.key

# 추가 후 밑에

cipher AES-128-CBC

auth SHA256

key-direction 1

을 추가 합니다.

(8)-2-2

cipher AES-128-CBC

auth SHA256

key-direction 1

를 추가 입력 후

ctrl + x , y , enter

저장 후 y 나가기

(8)-3

nano ~/clients/gen_config.sh

입력하시면 빈 편집창이 나옵니다. 아래 내용 추가

(복사, 붙여 넣기 시 <> 부분이 누락될수 있으니 내용 한번 확인 합니다.)

#!/bin/bash

KEY_DIR=~/openvpn-ca/keys

OUTPUT_DIR=~/clients/files

BASE_CONFIG=~/clients/base.conf

cat ${BASE_CONFIG} \

<(echo -e '<ca>') \

${KEY_DIR}/ca.crt \

<(echo -e '</ca>\n<cert>') \

${KEY_DIR}/${1}.crt \

<(echo -e '</cert>\n<key>') \

${KEY_DIR}/${1}.key \

<(echo -e '</key>\n<tls-auth>') \

${KEY_DIR}/tiv.key \

<(echo -e '</tls-auth>') \

> ${OUTPUT_DIR}/${1}.ovpn

(명령어가 스크린샷과 같이 입력이 안되면 아래 링크로 이동하세요)

https://3catpapa.blogspot.com/2019/07/google-cloud-platform-openvpn-789.html

Google Cloud Platform에서 OpenVPN 서버 설정 (7)(8)(9)

Google Cloud Platform에서 OpenVPN 서버 설정 (7)Running OpenVPN (8)Setting up a Client Configuration Structure (9)Generate Client Configs ...

3catpapa.blogspot.com

저장 후 나가 셔서

chmod 700 ~/clients/gen_config.sh

입력.

이제 거의 끝나 갑니다.

이제 클라이언트 인증서 만들면 됩니다.

(9)Generate Client Configs

(9)-1

cd ~/clients

(이 명령어는 스크린샷에 빠졌지만, 입력 하시면 됩니다.)

./gen_config.sh client

ls ~/clients/files

3개의 명령어를 입려하시면 아래와 같이

client.ovpn 파일을 확인 하실수 있습니다..

-지금 까지 허접한 포스팅을 보시느라 고생하셨습니다 ㅜ

이제 ssh 브라우저에서 수정은 다 끝이 났습니다.

마지막으로!!

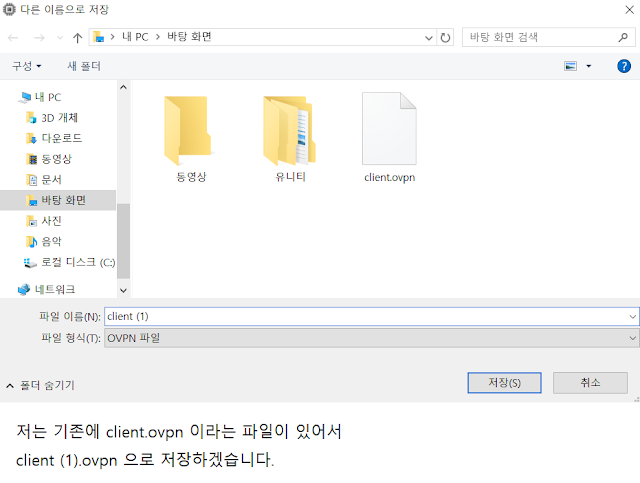

(9)-2

(9)-3

/home/username/clients/files/client.ovpn

이건 명령어가 아닙니다.

이때 까지 편집한 것을 파일화 시키는 작업입니다.

username 여기서 유저네임은

본인의 아이디 입니다.

마지막 명령어

다 끝나고 꺼야 되니

exit

를 입력하시면 됩니다!!

Google Cloud Platform에서 OpenVPN 서버 설정

(7)Running OpenVPN

(8)Setting up a Client Configuration Structure

(9)Generate Client Configs

-EXIT-

모바일에서 open vpn 접속

모바일에서 open vpn 접속

Google Cloud Platform에서 OpenVPN 서버 설정 (7)(8)(9) https://3catpapa.blogspot.com/2019/07/google-cloud-platform-openvpn-789.html까지 모두 다 하셨으면, 이제 우리가 함께 만든 우리만의 개인 vpn 에 접..

3catpapa.tistory.com

녹스 앱플레이어 에서 open vpn 접속

https://3catpapa.blogspot.com/2019/07/open-vpn.html 모바일에서 open vpn 에 접속했습니다. 녹스에서 openvpn 에 접속해보록 하겠습니다. 앞의 글에서 사진 번호 (9)-3 하실 때 수정한 부분을 파일화 하신 작업..

3catpapa.tistory.com

참고 링크 ( 영어로 보세요)

https://medium.com/teendevs/setting-up-an-openvpn-server-on-google-compute-engine-9ff760d775d9

'IT & 영상관련 > openvpn' 카테고리의 다른 글

| 녹스 앱플레이어 에서 open vpn 접속 (0) | 2019.07.23 |

|---|---|

| 모바일에서 open vpn 접속 (0) | 2019.07.23 |

| Google Cloud Platform에서 OpenVPN 서버 설정 (3)(4)(5)(6) (0) | 2019.07.23 |

| Google Cloud Platform에서 OpenVPN 서버 설정 (2)OpenVPN과 EasyRSA 설치하기 (0) | 2019.07.23 |

| Google Cloud Platform에서 OpenVPN 서버 설정 (1) 인스턴스 만들기 (0) | 2019.07.23 |