Google Cloud Platform에서 OpenVPN 서버 설정

(3) setting up the ca

(4) Generate a client certificate

(5) set up the Openvpn Server

(6) Preparing Ubuntu

* 끊어서 하기 힘든 부분을 한 곳에 모아서 정리합니다.

(2)OpenVPN과 EasyRSA 설치하기

https://3catpapa.blogspot.com/2019/07/google-cloud-platform-openvpn-2openvpn.html

까지 하시고 오셨으면 바로 시작하겠습니다

모든 명령어는 복사 붙여 넣기를 하시고, 만약 수정을 하실 시

대문자, 소문자, 띄어쓰기 구별을 잘하셔야 합니다.

(3) setting up the ca

** 스크린샷 보면서 따라 하세요

** 명령어는 복사 붙어 넣기 하세요

(3)-1 -1

make-cadir ~/openvpn-ca

**(이 사진은 예시용 사진입니다.)

(3)-1 -2

cd ~/openvpn-ca

**(이 사진은 예시용 사진입니다.)

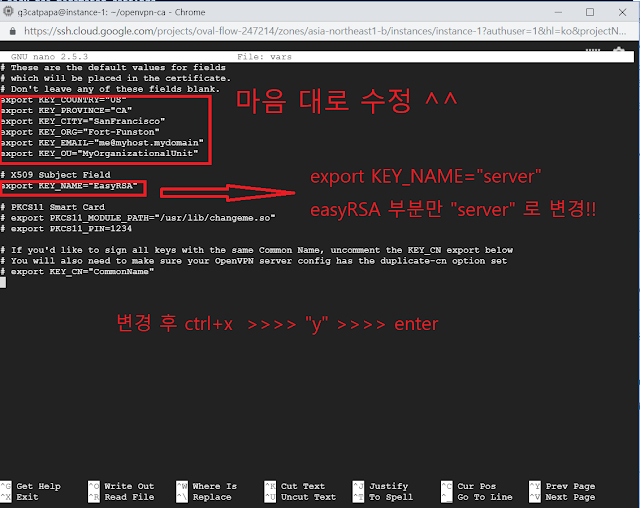

(3)-2

nano vars

*수정 내용 :

마음대로 수정 부분은 건들지 않는 것을 추천드립니다.

export KEY_NAME="EasyRSA" 부분을

export KEY_NAME="server" 로 수정합니다.

변경 후 ctrl + x // y // enter

ctrl + x 누르면 뜨는 화면

y 를 누르면 뜨는 화면

파일 이름을 vars로 할 것이냐 묻는 문구인데

여기서 쿨하게 enter !!

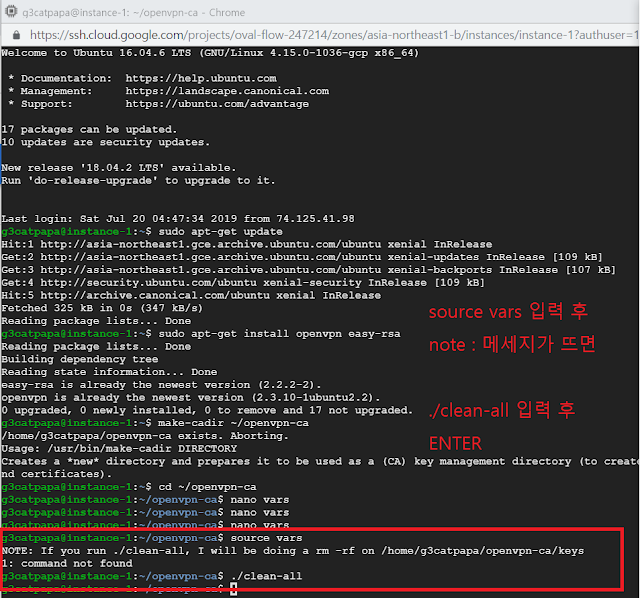

(3)-3

source vars

source vars 를 입력하게 되면

NOTE: if you run ./clean all, i will be doing a rm -rf on /home/username/open-ca/keys.

라는 문구가 뜹니다.

./clean-all

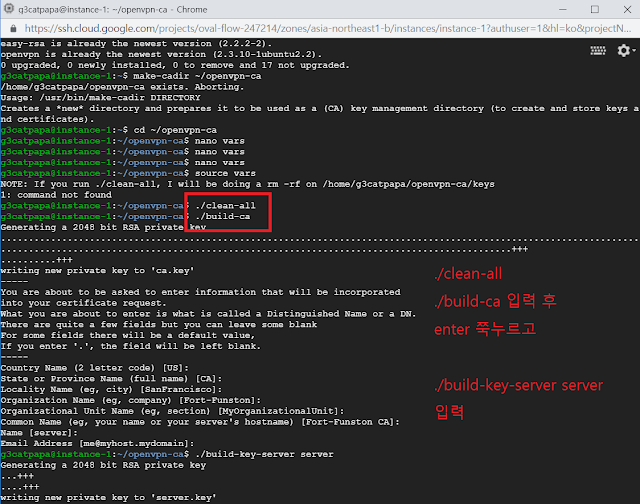

(3)-4

./build-ca

./build-key-server server

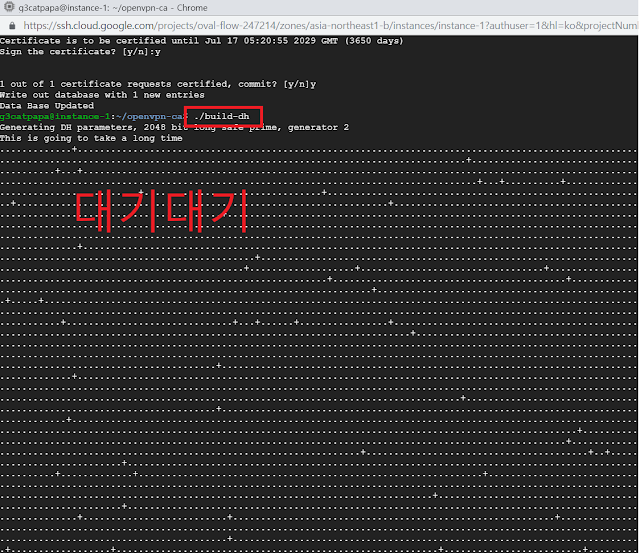

./build-dh

3분 정도 걸립니다.

openvpn --genkey --secret keys/tiv.key

dir 은 안치셔도 됩니다 ^^

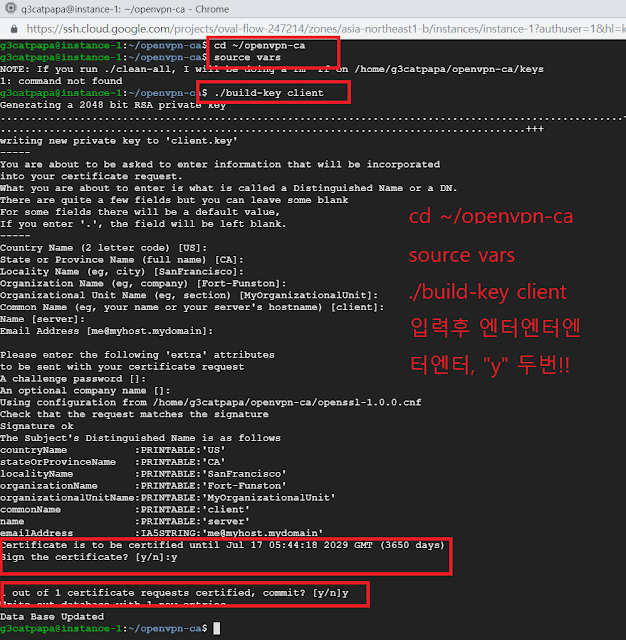

(4) Generate a client certificate

(4)-1

cd ~/openvpn-ca

source vars

./build-key client

차례대로 입력하시면 됩니다.

./build-key client 입력 후 엔터 엔터 나오다가

y/n 나오는 물음에 y 누르시면 됩니다.

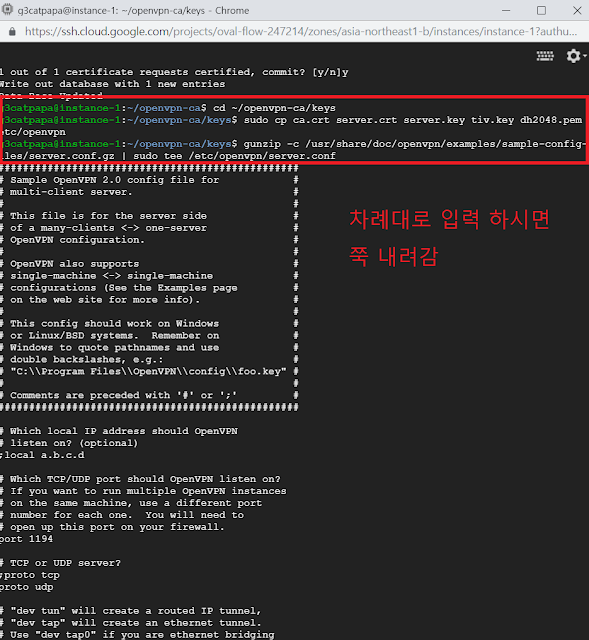

(5) set up the Openvpn Server

(5)-1

cd ~/openvpn-ca/keys

sudo cp ca.crt server.crt server.key tiv.key dh2048.pem /etc/openvpn

gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf

3번째 명령어는 통째로 한 줄입니다.

sudo nano /etc/openvpn/server.conf

여기서부터는 편집창입니다.

**여기서부터 어렵습니다.

(5)-2-4

(원문은 순서가 뒤죽박죽이어서 최대한 위에서 아래로 제가 순서를 수정했습니다. (5)-2-4 은 사진 번호이니, 신경 안 쓰셔도 됩니다.

port 443

proto tcp

;proto udp

(5)-2-4

redirect-gateway 를 찾아서

; (새미 콜론 제거)

push "redirect-gateway def1 bypass-dhcp"

그밑에

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

총 3줄 변경 입니다.

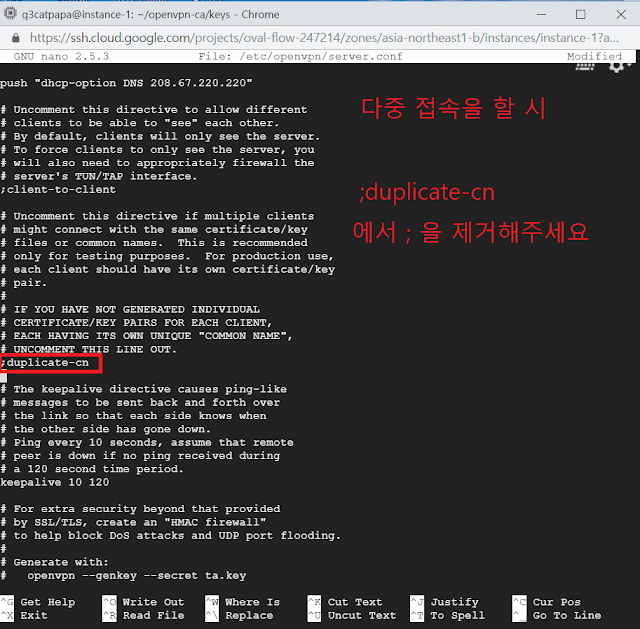

(5)-2-6

다중 접속시

(이 부분은 실행된 후 수정하실것을 추천 드립니다.)

(순서 상 넣어둡니다. 수정 안하셔도 무방합니다.)

(5)-2-1

tls-auth 부분에서

tls-auth tiv.key 0 # This file is secret

; 새미 콜론 제거 후 ★★★★★

tls-auth ta.key 라고 되있는 부분을 tls-auth tiv.key 으로 수정

새미 콜론 제거후 바로 밑줄에

key-direction 0

cipher AES-128-CBC

auth SHA256

를 추가 합니다

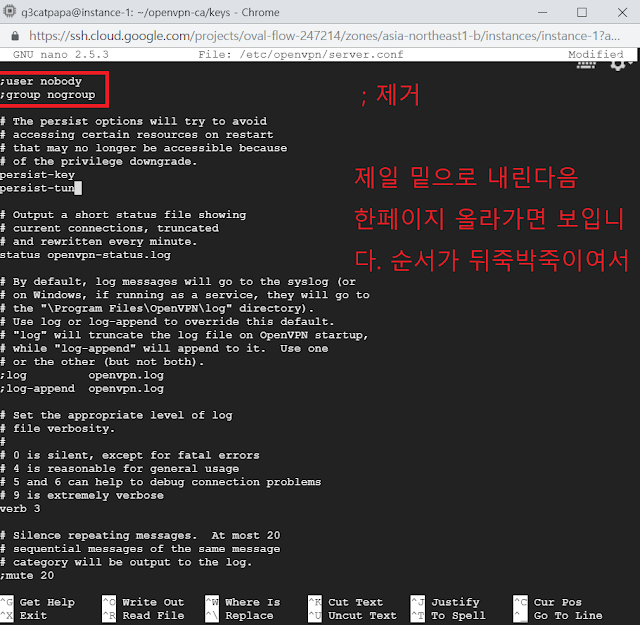

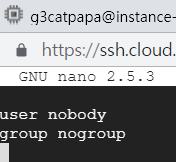

(5)-2-2

user nobody

group nogroup

; 새미 콜론을 제거 합니다.

(5)-2-5

(해당 사항에 포함 되시는 분들만)

cert server.crt

key server.key

가운데 server는 수정 하신 분 들만 해당 됩니다.

여기까지 다시 정리하겠습니다.

총 6 군데를 수정 하였으며, 중요부분 4군데만 수정 하셔도 됩니다.

중요부분 4군데

1. port 443

proto tcp

;proto udp

2. push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

3. tls-auth tiv.key 0 # This file is secret

key-direction 0

cipher AES-128-CBCauth SHA256

4. user nobody

group nogroup

이 4군데를 수정 하셨으면

ctrl + x (저장) , y (예) , enter (입력)

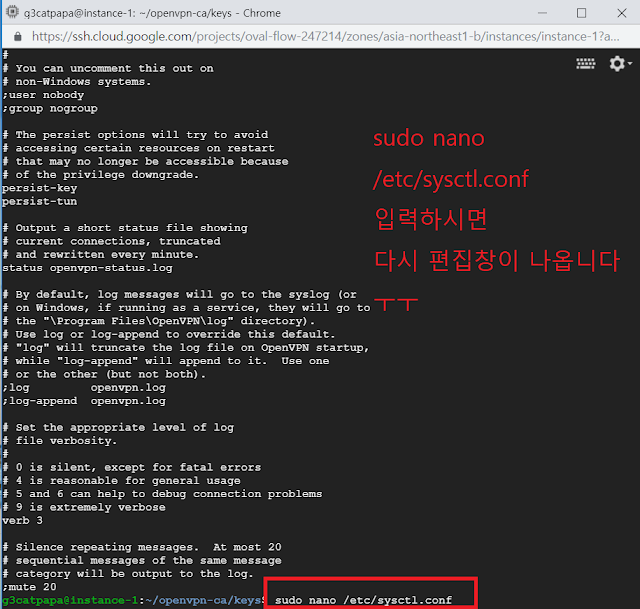

(6)Preparing Ubuntu

(6)-1

sudo nano /etc/sysctl.conf

네,,,, 다시 편집창입니다 ㅜ

(6)-2

sudo nano /etc/sysctl.conf

입력하시면 편집창이 나옵니다.

여기서 #net.ipv4.ip_forward=1 를 찾아 # 샵 을 제거 해줍니다.

# 제거 후 ctrl +x , y 누르고 , enter

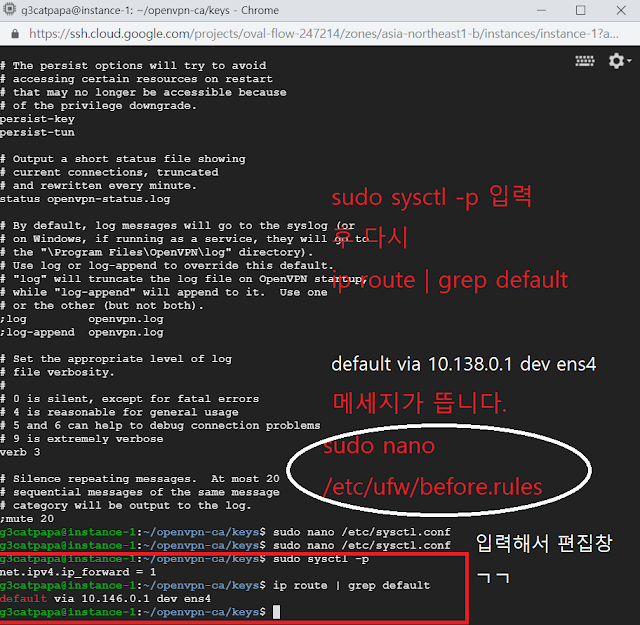

(6)-3

sudo sysctl -p

입력하면

net.ipv4.ip_forward=1

라는 문구가 나옵니다.

그 후

ip route | grep default

입력

default via 10.138.0.1 dev ens4

라는 메세지가 나오면 정상입니다.

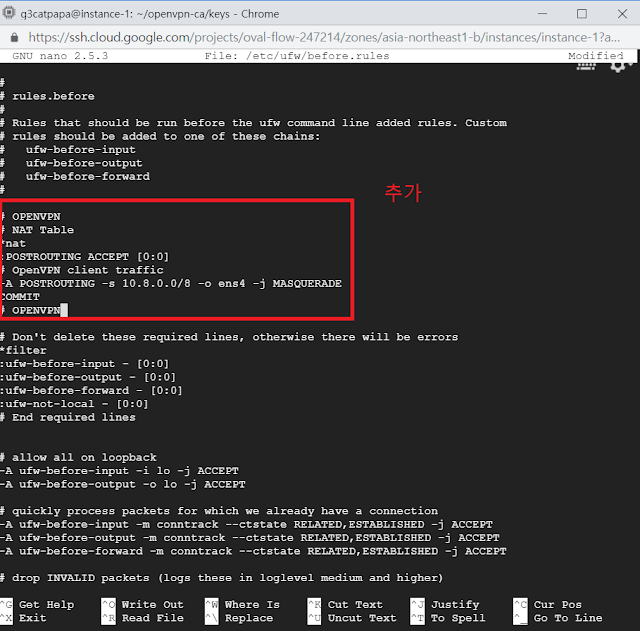

(6)-4

sudo nano /etc/ufw/before.rules

다시 편집창 실행!!

Dont't delete these required lines, otherwise there will be errors.

라는 문구 위에 아래 내용을 추가 합니다.

# OPENVPN

# NAT Table

*nat

:POSTROUTING ACCEPT [0:0]

# OpenVPN client traffic

-A POSTROUTING -s 10.8.0.0/8 -o ens4 -j MASQUERADE

COMMIT

# OPENVPN

를 추가하고 ctrl + x , y , enter

( 가운데 정렬 시 문장 배열이 이상해져 그냥 이렇게 둡니다.)

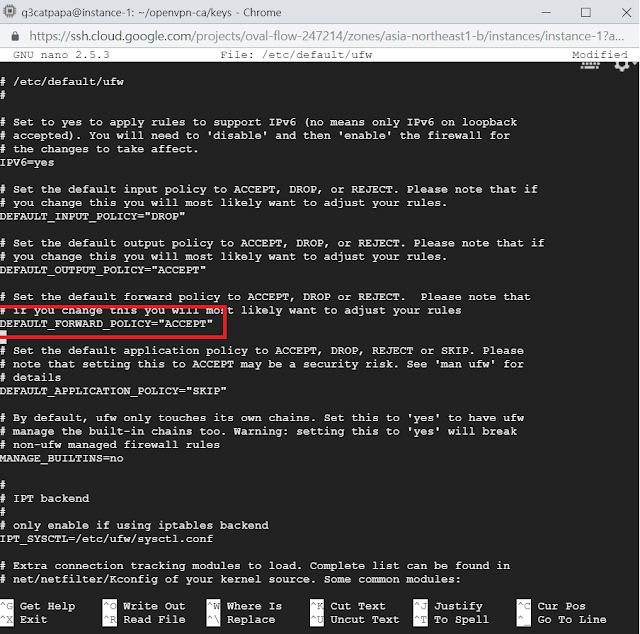

(6)-5

sudo nano /etc/default/ufw

입력하시면 편집창........

DEFAULT_FORWARD_POLICY="DROP" 이라는 문구를 찾아

DEFAULT_FORWARD_POLICY="ACCEPT" 로 바꿔 줍니다.

DROP 을 ACCEPT 으로 변경 (대문자로 입력!!)

변경 후 ctrl +x , y 누르고 , enter

ctrl +x , y 누르고 , enter

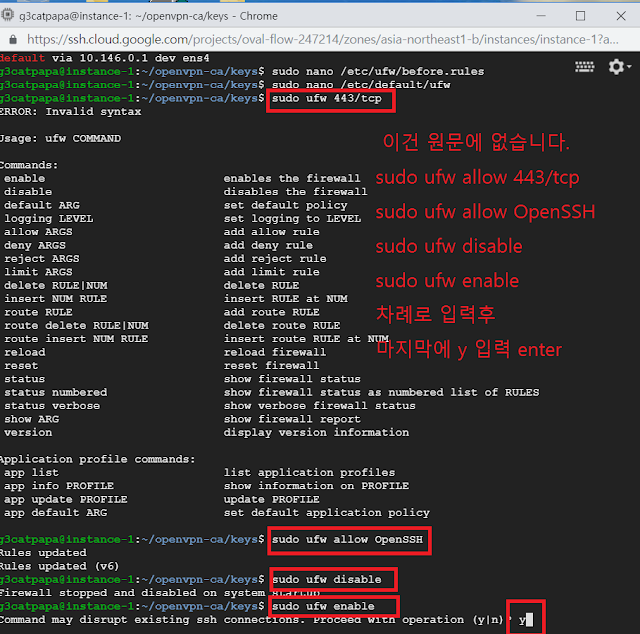

(6)-6

이건 원문에 없는 내용입니다.

sudo ufw allow 443/tcp

sudo ufw allow OpenSSH

sudo ufw disable

sudo ufw enable

를 차례로 입력 합니다.

Google Cloud Platform에서 OpenVPN 서버 설정 (3)(4)(5)(6)

-끝-

Google Cloud Platform에서 OpenVPN 서버 설정 (2)OpenVPN과 EasyRSA 설치하기

Google Cloud Platform에서 OpenVPN 서버 설정 (2)OpenVPN과 EasyRSA 설치하기

Google Cloud Platform에서 OpenVPN 서버 설정 (2) OpenVPN과 EasyRSA 설치하기 *** 저의 직업은 프로그래머가 아닙니다. 무조건 따라 해 보았습니다!! 저는 프로그래머가 아닙니다. 게임이 너무하고 싶어 시작했..

3catpapa.tistory.com

Google Cloud Platform에서 OpenVPN 서버 설정 (7)(8)(9)

Google Cloud Platform에서 OpenVPN 서버 설정 (7)(8)(9)

Google Cloud Platform에서 OpenVPN 서버 설정 (7)Running OpenVPN (8)Setting up a Client Configuration Structure (9)Generate Client Configs Google Cloud Platform에서 OpenVPN 서버 설정 (3)(4)(5)(6) http..

3catpapa.tistory.com

참고 링크 ( 영어로 보세요)

https://medium.com/teendevs/setting-up-an-openvpn-server-on-google-compute-engine-9ff760d775d9

'IT & 영상관련 > openvpn' 카테고리의 다른 글

| 녹스 앱플레이어 에서 open vpn 접속 (0) | 2019.07.23 |

|---|---|

| 모바일에서 open vpn 접속 (0) | 2019.07.23 |

| Google Cloud Platform에서 OpenVPN 서버 설정 (7)(8)(9) (0) | 2019.07.23 |

| Google Cloud Platform에서 OpenVPN 서버 설정 (2)OpenVPN과 EasyRSA 설치하기 (0) | 2019.07.23 |

| Google Cloud Platform에서 OpenVPN 서버 설정 (1) 인스턴스 만들기 (0) | 2019.07.23 |